|

Operation Payback

|

Geschrieben von Beat Rubischon (Link) am

Freitag, 10. Dezember 2010, 20:31 Geschrieben von Beat Rubischon (Link) am

Freitag, 10. Dezember 2010, 20:31

aus dem *ddos* dept.

Diese Woche stand ganz im Zeichen des DDOS (Distributed Denial of Service) Angriffes auf die Postfinance und andere Finanzunternehmen, die WikiLeaks den Geldhahnen zugedreht haben. Während sich die allgemeine Presse auf das Thema stürzte (Beispiel Spiegel), vor allem auch aufgrund des Zieles in der Schweiz, waren die Security- und Netzwerkforen meines Vertrauens (BUGTRAQ, SWINOG) ruhig. Als Betreiber mehrerer Websites guckte ich es als meine Aufgabe an, mich über die beschriebene Ionen-Kanone zu informieren.

Mit 15 Jahren Erfahrung im Serverbetrieb im Internet bin ich mir gewohnt, dass das Netz einer kleinen Stadt im Wilden Westen gleicht: Da und dort eine Schiesserei, ein Banküberfall, Leute welche einem Flugblätter in die Hand drücken wollen. Aber auch nette Saloons, in denen sich die tollsten Leute befinden. Mittlerweile ist die Stadt von einer grossen Menge Neuzugänger bevölkert, die sich leider nur allzuoft naiv in die Schusslinie stellen. Neu sind vielleicht auch die grossen Malls, in denen nicht nur das nette Zusammenleben, sondern das grosse Business eine Rolle spielt.

Ich habe die grosse Welle der Viren und Würmer im 2003 miterlebt und einen Newsticker während 9/11 betrieben. Ich weiss, dass Wissen über die Angriffe das Beste ist, um ihnen erfolgreich begegnen zu können.

So machte ich mich auf die Suche nach der Ionen-Kanone. Gar nicht so einfach, das Twitter-Account der @Anon_Operation ist geschlossen und muss über den Google Cache gelesen werden, die Webseite mit dem Code ist auch der Zensur ihres ISPs zum Opfer gefallen. Dennoch landete ich dank der Hilfe von Google und dem Abschalten von JavaScript in meinem Browser schnell beim Code. Selbstverständlich interessierten mich nicht die Binaries, die erfahrungsgemäss nicht immer ganz sauber sind. Ich wollte den Source - und wurde fündig.

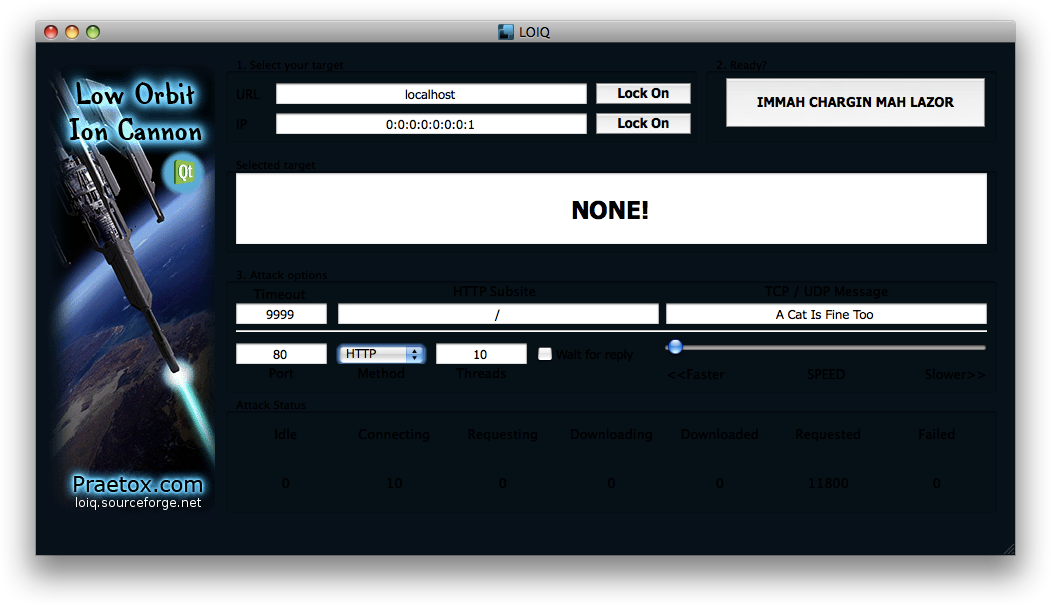

Das Projekt LOIC ist auf *tataa* Sourceforge zuhause. Ein einfaches Programm in .NET, welches über ein GUI gesteuert http Requests oder TCP und UDP Connections aufbaut. Standardmässig laufen 100 Threads, die allesamt dieselbe URL beziehen. Ein Klacks für einen PC von heute, vor 10 Jahren hatten wir doch etwas Load mit einem for loop und wget in der Shell. Damals konnten wir nebenan keine Youtube Videos mehr gucken. Ein paar Weiterentwicklungen sind unterwegs, beispielsweise eine Variante in JavaScript, QT oder Java. Die "modernste" Version parst einen IRC Channel nach Schlüsselwörtern und entlastet damit den Benutzer davon, die URLs per Copy & Paste in sein Tool zu kopieren.

Kein Wurm, kein Virus, kein Backdoor. Nichts, was man ohne Wissen erhält, was eine Schwachstelle im System oder Benutzer ausnutzt. Kein SYN Flood, kein optimierter TCP Stack, keine Rainbow Pakete. Simples TCP mit einem richtigen GET. Nicht einmal rekursiv, immer dieselbe URL.

Die Kraft des Angriffes steckt also nicht im Tool, sondern im sozialen Netzwerk der Benutzer. Eine für mich absolut faszinierende Entwicklung: Da steckt nicht ein Einzelner oder eine handvoll Leute - nein, da waren ein paar tausend Leute, die sich ganz bewusst an der Attacke beteiligt haben. Social DDOS. Quasi eine Massendemonstration im Netz. Etwas, was man nicht einfach mit dem Einbuchten eines Bösen beseitigen kann. Da steckt ein grosser Frust in vielen Menschen, der nach Jahrzehnten der Ruhe hervorbricht. 68er oder 80er, übertragen auf das Internet. Die Geschichte um WikiLeaks und den Frontmann Assange hat etwas ausgelöst, ein Fass zum Ueberlaufen gebracht.

Irgendwie gefällt mir diese Entwicklung. Nach Jahren, Jahrzehnten des Kuschens taucht eine Energie auf, die Dinge bewegen vermag. Und im Gegensatz zu Demonstrationen draussen findet sie an einem Ort statt, bei dem keine Menschen zu Schaden kommen. Keine Farbbeutel, keine Molotow Cocktails, keine Bsetzisteine, keine Sprayereien. Zugegeben, es wird Firmen geben, die einen Verlust in ihren Büchern aufzeigen werden.

Gerade diese Fimen haben aber bewiesen, dass sie ihre Lektionen im Bereich System- und Netzwerkadministration nicht gelernt haben. Mit der Idee eines Netzwerkes aus den 80ern und 90ern (SDLC/HDLC, X.25, ATM, Frame Relay) eine Internetpräsenz betreiben wollen. Naiv stolpern sie in die kleine Stadt im Wilden Westen und eröffnen einen Laden, wie sie es aus dem englischen Heimatland gelernt haben. Einen ganzen Tag war Postfinance down. Eine Bank, die davon lebt, dass die Leute Geld transferieren können.

Ein Angriff, wie er von LOIC generiert wird, kann sehr einfach abgefangen werden. Es ist im Grunde genommen nichts anderes als die Ueberlast, die CNN, Slashdot oder die Washington Post nach 9/11 erlebt haben. Oder Microsoft, als ein Virus http://www.update.com/ attackiert hat. Mehr Power als der "Angreifer" ist eine Lösung, Firmen wie Akamai oder Amazon bieten hier Hand ohne grosse Bürokratie. Eine andere ist die Vereinfachung der Seite oder der Logik. Jeder Postfinance Kunde hätte verstanden, dass an einem Tag halt keine fancy Webseite mit Bildchen daherkommt, sondern eine einfache, statische HTML Seite ohne Schnickschnack. Mit einer Seite, die für einmal nicht aus einem Java basierten CMS kommt, sondern von einem threaded oder mit select() programmierten Webserver kommt.

Am effizientesten ist natürlich ein fähiger Sysadmim. Ein iptables Eintrag oder eine ACL auf dem Border Router, wenn mehr als 5 Requests von der selben IP in derselben Sekunde kommen. Ein derartiges Script ist in 10, 20 Minuten erstellt. Linuxen können das sogar direkt im Kernel abfackeln, da braucht es nicht einmal externe Logik. Der aktuelle Ansturm ist auch gleich die ideale Testplattform. Kein Bedarf an einem Testsystem, keine Probleme mit dem Debugging. Ein SYN Paket ist ein paar Dutzend Bytes gross und der Sender wird automatisch ausgebremst, wenn er kein ACK dazu bekommt. Auch von der Traffic Seite her ist mit heutigen Internetanbindungen kein Problem zu erwarten.

So, wie ich Firmen wie die Post kennengelernt habe, werden sie Solches nie hinbekommen. Einerseits werden ihnen die guten Leute fehlen, andererseits wird denen, die solche Arbeiten im Griff haben und schnell reagieren können, mit endloser Bürokratie die Hände gebunden. Ein Change Management, das in drei Monaten eine Lösung bewilligt und allenfalls gar extern vergibt, ist unter Attacke nicht angemessen. So werden diese Firmen dabei bleiben, dass das böse, böse Internet ihr Business kaputtmacht. Der Zustrom von HSG Leuten in die Chefetagen wird auch nichts an diesen Zuständen ändern.

Ich bin gespannt, wie die Entwicklung weitergeht. Noch sind es einfache TCP Sockets. Was, wenn die jungen Codemonkeys Raw Sockets begreifen und ihre IP Pakete von Hand zusammenbauen? Was, wenn sie im immensen Fundus des Internets die "bösen Tools" aus den letzten 30 Jahren ausbuddeln? Auch wenn die Gesetzgeber den Vertrieb solcher Programme gerne auf den selben Stand wie Kinderpornographie stellen möchte, so werden sie vorhanden sein und gefunden werden. Zusammen mit der Energie, die in der Operation Payback aufgetaucht ist, wird es eine interessante Zeit geben. Vor allem für so alte Säcke wie mich!

loiq.png

179KB (184225 bytes)

loiq.png

179KB (184225 bytes)

Permalink

|

|

|